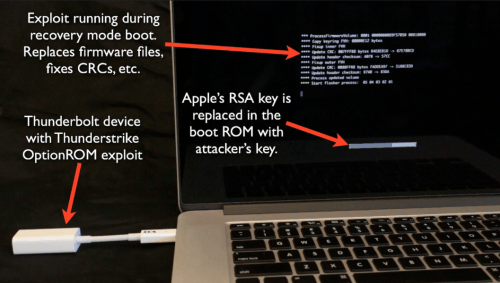

Reputatia Mac-urilor ca fiind extrem de greu de spart de catre hackeri incepe sa se clatine serios dupa aparitia Thunderstrike. Prezentat zilele trecute la Hamburg, acest program poate exploata orice Mac echipat cu port Thunderbolt prin infectarea EFI, Extensible Firmware Interface, fara a fi detectat.

Apple a lansat saptamana trecuta primul update automat al OS X pentru a proteja utilizatorii de Mac-uri impotriva Thunderstrike, dar o face numai partial. Thunderstrike este instalat in boot ROM si este independent de sistemul de operare, asa ca singura metoda de a il elimina este o scriere a software-ului acelui ROM prin aceeasi metoda.

Since the boot ROM is independent of the operating system, reinstallation of OS X will not remove it. Nor does it depend on anything stored on the disk, so replacing the harddrive has no effect. A hardware in-system-programming device is the only way to restore the stock firmware.

Dupa instalarea Thunderstrike intr-un Mac utilizatorul nu va mai putea instala update-urile lansate de catre Apple deoarece hackerul inlocuieste cheia RSA Apple necesara pentru instalarea lor. Partea mai proasta este ca dupa infectare un Mac poate infecta alte dispozitive compatibile Thunderbolt conectate la el in timpul unei reporniri, iar posesorii lor nu vor sti ca sunt infectati.

Singura parte buna a intregii probleme este ca un hacker trebuie sa aiba acces fizic la Mac pentru a il exploata. In aceasta idee, nimeni nu va putea executa un atac de acest gen de la distanta pentru a compromite un Mac, asa ca puteti sta linistiti deoarece nimeni nu va va putea accesa Mac-ul fara a vi-l atinge inainte.

Cel care a demonstrat vulnerabilitatea a avut unele discutii inclusiv cu Apple pentru a le oferi detalii despre probleme, asa ca viitoarele Mac-uri vor fi cel mai probabil ferite de ea.